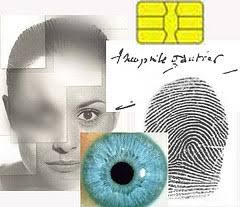

La biométrie vise à établir l'identité d'une personne à partir de caractères biologiques :

par l'empreinte digitale,

la morphologie de la main,

l'iris,

le réseau veineux,

l'ADN,

la reconnaissance vocale,

la reconnaissance faciale.

Le système biométrique est très utilisé dans la vie quotidienne :

que ce soit pour ouvrir la session de son ordinateur portable (empreinte digitale), mais

ce n'est pas une technologie comme les autres. Elle doit avoir la capacité d'adaptation aux changements permanents et temporaires de l'utilisateur.

Elle est également soumise à des règles assez strictes d'encadrement de la CNIL.

Toutes ces techniques jouissent d'un engouement :

les scanners rétiniens avec des lasers rouges, des lecteurs d'empreintes digitales avec

des voyants clignotants. C'est le summum de la technologie du contrôle d'accès.

Mais, il ne faut pas oublier que toutes ces techniques doivent être infalsifiables et uniques pour le contrôle d'accès automatique dans le domaine de la sécurité.

Par exemple, le centre de radiothérapie de Lille va expérimenter le contrôle de l'identité des patients par leur empreinte digitale pour s'assurer qu'il administre le bon traitement au bon patient.

La CNIL a autorisé certaines entreprises à se doter d'un dispositif de contrôle d'accès sur

les lieux de travail recourant à deux biométries :

l'empreinte digitale et le réseau veineux du doigt de la main.

Le stockage des données dans le lecteur biométrique, et non sur un serveur,

chiffrement dit "fort" avec une clé spécifique à chaque lecteur,

protection physique des composants,

système de signalement de toute tentative d'accès au lecteur.

La CNIL fait part de ses inquiétudes sur la reconnaissance faciale (20 minutes.fr)

"une photo chargée, on ne peut pas faire ce que l'on veut. N'importe quelle image de vous,

que vous connaissiez son existence ou pas, pourrait devenir accessible à tous. C'est le droit à

l'oubli qui est en jeu".

Une photo est directement analysée par exemple sur Facebook qui déploie une fonctionnalité

de reconnaissance des visages, activée par défaut.

Des échanges sur le fonctionnement du procédé est en discussion entre la CNIL et le

réseau social Facebook.

Imaginez

un système de reconnaissance faciale connecté à Internet dans les téléphones,

vous prenez quelqu'un en photo et vous connaissez son nom, son profil et tout ce qui se

apporte à lui,

un système de reconnaissance faciale qui est capable de reconnaître et de trier toutes les

photos présentes sur un ordinateur en comparant les traits des visages.

France-Info nous rapporte que, conscients du caractère sensible de cette innovation,

les entreprises concernées y vont à pas feutrés.